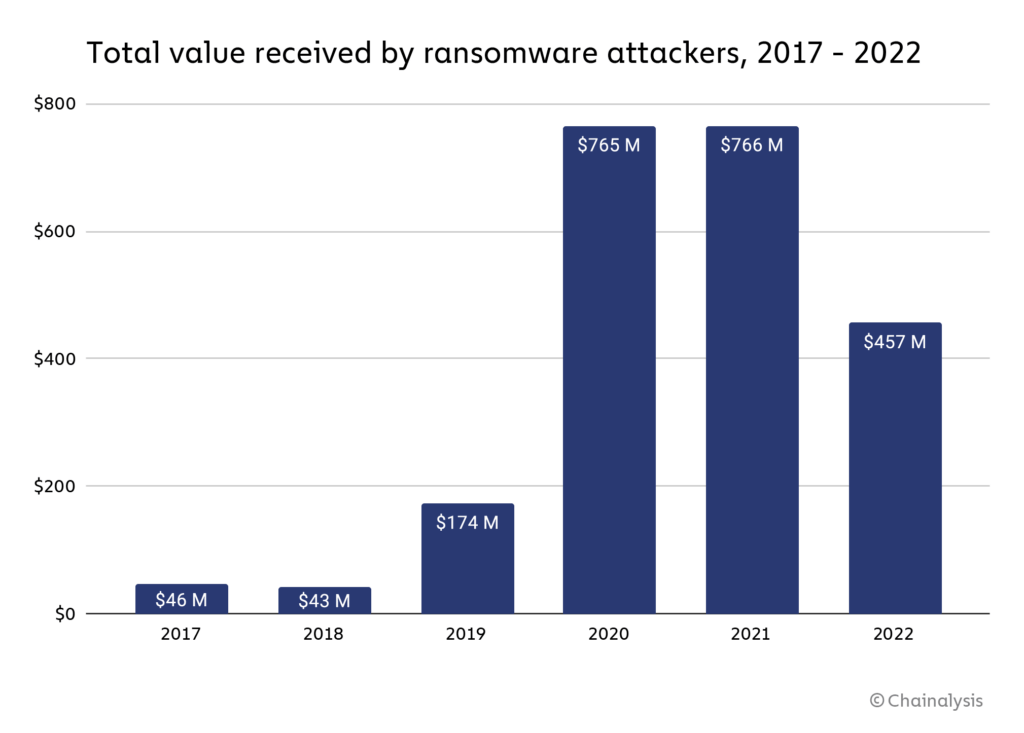

根據分析公司 Chainalysis 的一份新報告,勒索軟件攻擊收集的資金從 456.8 年的 2022 億美元的高位下降到 765.6 年的 2021 億美元。

在過去 12 個月中,與加密相關的勒索軟件攻擊的成功率急劇下降。

加密勒索軟件活動

下圖顯示了過去 6 年通過勒索軟件攻擊獲得的資金的漲跌情況。 到 2020 年,被盜資金達到 765 億美元,這一數字急劇增加,到 2021 年,不良行為者盜竊的金額也差不多。

雖然 Chainalysis 報告承認“真實總數要高得多”,因為勒索軟件攻擊者可能擁有尚未確定的地址,但下降表明受害者對此類攻擊越來越明智。 因此,Chainalysis 發表了支持這種觀點的聲明。

“[勒索軟件付款下降]並不意味著攻擊減少了……我們認為下降的主要原因是受害組織越來越拒絕向勒索軟件攻擊者付款。”

勒索軟件毒株激增

儘管用於移除勒索軟件的費用大幅下降,但勒索軟件毒株的數量在 2022 年呈爆炸式增長。毒株是一種具有常見變體的勒索軟件:Royal、Ragnar、Quantum、Play、Hive 和 Lockbit。

Fortinet 是一家領先的網絡安全硬件和軟件公司, 報導 超過 10,000 種獨特菌株在整個 2022 年活躍。

隨著不良行為者繼續改變攻擊向量以優化被盜資金量,菌株的壽命會縮短。 例如,在 2012 年,菌株持續了 3,907 天,而在 2022 年,平均長度僅為 70 天。 因此,網絡安全解決方案必須跟上其防禦策略中越來越多的活躍壓力。

勒索軟件資金

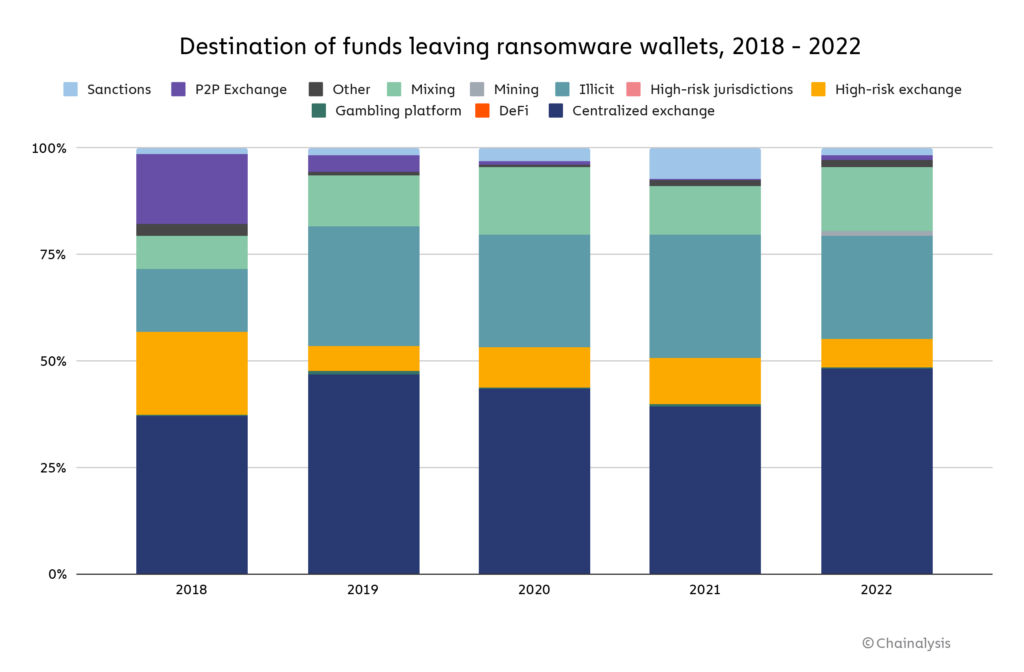

通過勒索軟件攻擊獲得的資金通過多種途徑進行洗錢。 大部分資金仍被發送到流行的中心化交易所。 然而,P2P 交易所是 2018 年勒索軟件攻擊者的一種流行解決方案,現在只佔總量的很小一部分。

在中心化交易之後,一種持續的洗錢方法是使用在下面的 Chainalysis 圖表中指定為“非法”的暗網市場。 最後,混合服務構成了下一個最重要的部分,允許攻擊者在全球權威機構幾乎沒有追索權的情況下“清洗”加密貨幣。

鏈上數據取證

Chainalysis 使用鏈上數據來識別勒索軟件的“附屬”市場,第三方在勒索軟件即服務模型中獲得“小額、固定的收益分成”。

“我們可以將其視為零工經濟,但對於勒索軟件而言。 拼車司機可能會同時打開他的 Uber、Lyft 和 Oja 應用程序,造成路上有三個不同司機的錯覺——但實際上,它們都是同一輛車。”

鏈上數據使像 Chainalysis 這樣的公司能夠追踪整個區塊鏈中的不良行為者,並可能識別下一個攻擊向量。 例如,流行的勒索軟件 Conti 已於 2022 年 XNUMX 月解散。然而,鏈上數據顯示,連接到 Conti 的錢包現在正在轉移到其他勒索軟件,例如 Royal、Quantum 和 Ragnar。

勒索軟件攻擊者“重複使用錢包進行名義上在其他壓力下發起的多次攻擊”,使得追踪活動相對簡單。

勒索軟件付款減少

由於對環境了解的增加、安全措施的改進以及鏈上取證能力的提高,成功的勒索軟件攻擊數量有所下降。 因此,受害者拒絕向攻擊者付款,因為許多人與受 OFAC 制裁的各方有關聯。

2019 年只有 24% 的受害者拒絕付款,而在 2022 年,這一比例上升到 59%。 向 OFAC 制裁名單上的一方支付勒索軟件賞金現在可能“在法律上風險更大”。 Recorded Future 的情報分析師 Allan Lisk 告訴 Chainalysis;

“隨著制裁的威脅迫在眉睫,支付 [勒索軟件攻擊者] 的法律後果的威脅更大。”

不支付勒索軟件要求的後果往往會摧毀受害者,他們往往無法訪問基本數據。 然而,隨著非法行業在經濟上變得越來越不可行,希望攻擊的數量也會減少,從而減少受害者的數量。

無論如何,加密貨幣在勒索軟件攻擊中的作用是顯而易見的。 這是一種每年竊取價值數億美元的加密貨幣的方法。 然而,這並不是說傳統金融資產沒有更多損失,其中許多資產無法通過區塊鏈進行追踪。

來源:https://cryptoslate.com/crypto-ransomware-payments-fall-40-in-2022/